Ssh Доступ С Указанием Ключа

Jump to Создание и установка асимметричных ключей SSH - ssh дает возможность использования одного. Открытых ключей настроена, доступ. .5 Открытый доступ.6. Файл с расширением.pub — это ваш открытый ключ, а второй файл — ваш секретный ключ. Если у вас нет этих файлов (или даже нет каталога.ssh), вы можете создать их, запустив программу ssh-keygen, которая. Ушастый запорожец. Создание приватного и публичного ключа. Приватный и публичный ключи, которые в дальнейшем будут использоваться для авторизации, можно создать с помощью ssh.

By Brian Hatch Перевод: Сгибнев Михаил OpenSSH кроме паролей поддерживает еще несколько методов аутентификации. Он может быть сконфигурирован на использование методов PAM (Pluggable authentication modules), протокола Challenge/Response, Kerberos, аутентификации по доверенным хостам и такая экзотика как ключи X509.

Но самым популярным является метод Identity/Pubkey. Целью использования идентификации Identity/Pubkey является исключение использования статических паролей. Вместо того, чтобы каждый раз набирать пароли, которые могут быть перехвачены кейлоггером или просто подсмотрены, у нас на диске имеется пара ключей, которые и используются для проверки подлинности. Ваша учетная запись на сервере SSH имеет список Identities/Pubkeys, которому можно доверять и если Вы сможете доказать, что у вас есть и публичный и приватный ключ, то доступ будет предоставлен без запроса пароля. Книги fb2 константина калбазова. Вот некоторые из положительных моментов этого типа аутентификации:.

Никто не сможет войти на сервер с Вашей учетной записью, так как им необходимо обладать приватным ключом и кодовой фразой. Администратор сервера может вообще убрать пароль учетной записи, дабы исключить его дискредитацию. Вы можете использовать утилиту ssh-agent и он будет предоставлять аутентификационные данные за Вас. Вы можете устанавливать определенные ограничения, например запрещая перенаправление портов, выполнение определенных программ и т.д. В этой статье мы рассмотрим методу создания ключей и конфигурирование учетной записи.

Создание Identity/Pubkey В оригинальной реализации SSHv1 Вы могли создать Identity, которое было парой RSA публичного и приватного ключей. В SSHv2 формат этих ключей был изменен, стали поддерживаться ключи RSA и DSA, и эта аутентификация была переименована в Pubkey.

В контексте данной статьи эти обозначения будут использоваться взаимозаменяемо, так как реализуют идентичные функции. С помощью утилиты ssh-keygen создадим необходимые ключи: mydesktop$ ssh-keygen -t rsa Generating public/private rsa key pair. Enter file in which to save the key (/home/xahria/.ssh/idrsa): Enter passphrase (empty for no passphrase): (enter passphrase) Enter same passphrase again: (enter passphrase) Your identification has been saved in /home/xahria/.ssh/idrsa. Your public key has been saved in /home/xahria/.ssh/idrsa.pub., (??), 22:17/ Ведь у сервера нет же закрытого ключа для дешифрации. У него есть вторая половинка пары ключей - паблик. Эта пара ключей и алгоритм кодирования-декодирования устроены так хитро, что то, что зашифровано приватом, обратно можно расшифровать не приватом, а соответствующим пабликом. Вопрос касательно пункта 'Если расшифровка удалась, то сервер пускает клиента без запроса пароля Unix'.

Каким образом сервер 'понимает', что расшифровка удалась? Клиент отсылает ему дешифрованную проверочную строку в открытом виде? Даже если исходное сообщение серверу неизвестно, есть миллион способов определить, правильно расшифровалось или неправильно. Простейший (делается не так, пример просто чтобы понять идею): представь, что мы до зашифровки посчитали контрольную сумму (CRC) нашего сообщения, прицепили ее к хвосту сообщения и зашифровали все вместе. На сервере мы расшифровали, получили сообщение и его контрольную сумму. Проверили: совпало - ура, нет - расшифровка неудачна, то есть, было зашифровано неправильным приват кеем., (ok), 14:17/ Убить тебя мало! Публичный ключ, потому и публичный, что им можно только шифровать!

Должностная инструкция курьера. Дешифровать можно только приватным!., (?), 15:04/ Убить тебя мало! Публичный ключ, потому и публичный, что им можно только шифровать! Дешифровать можно только приватным!

Вообще-то то, что зашифровано публичным, можно расшифровать только приватным. А то, что зашифровано приватным - можно расшифровать только публичным., (ok), 17:20/ эм. Вообще-то то, что зашифровано публичным, можно расшифровать только приватным. А точто зашифровано приватным - можно расшифровать только публичным. Шифруйте приватным, чтобы все прочитали.

Ssh Что Это

Смысл сего действа?., (ok), 19:03/ опровергну сам себя - сертификаты. Однако, это сертификаты. А тут речь о механизме взаимодействия, где очень важно знать какой ключ что делает и где его держать (и с какими правами хранить). Критически важно., (?), 19:04/ эм. Вообще-то то, что зашифровано публичным, можно расшифровать только приватным. А точто зашифровано приватным - можно расшифровать только публичным. Шифруйте приватным, чтобы все прочитали.

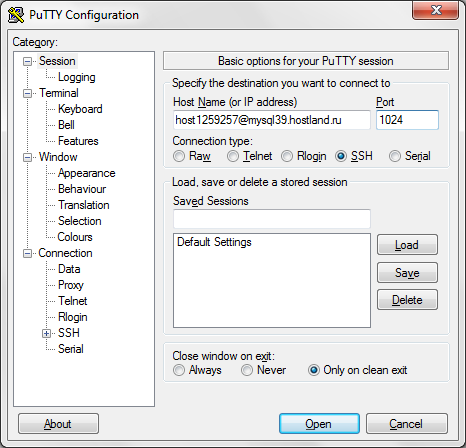

Putty Это

Смысл сего действа? Удостовериться в отправителе. Шифруется обычно своим закрытым ключем и открытым ключем партнера.

Чтобы никто не послал ему сообщение, представляясь не тем, кем он является., (ok), 20:56/ вы говорите про подписывание - это отдельный частный случай сертификации. И прошу не путать открытый/закрытый и частный/публичный.

Частный/публичный относятся строго к стандартной форме обмена: частный дешифрует и держится закрыто, публичный шифрует и дается в свободный доступ между партнерами., (??), 21:38/ Общая идея такая: твой комп зашифровывает некоторую строку своим приватным ключом (который лежит у тебя на компе и ты его никогда никому не показываешь) и результат отправляет компу, с которым ты пытаешься начать ssh-сессию. На том компе уже есть (ты сам его туда положил) твой паблик-ключ.Тот комп берет этот ключ и расшифровывает им твое сообщение. Если расшифровалось - значит, твоя идентичность подтверждена: фокус в том, что пара ключей приват и паблик устроена так, что зашифрованное с помощью приват можно расшифровать с помощью соответствующего паблик - но при этом по паблику восстановить сам приват-кей очень и очень сложно. В общем, на том компе - ТОЛЬКО паблик-ключ.

И твой приват-ключ он проверяет, не зная вообще, какое конкретное значение у привата: если твоим пабликом расшифровалось то, что ты зашифровал приватом - значит, твой приват и тот паблик, что ты закинул на удаленный комп - это 'половинки' одного ключа, то есть, твой приват-ключ верный и с тобой можно начинать ssh.